| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 에스넷시스템

- EDR

- GOOD LIFE

- DB기술노트

- 칭찬릴레이

- GICS

- Cybereason

- 기술노트

- Oracle

- Good Culture

- 굿어스데이터

- 굿어스 기술노트

- 클라우드

- 보안솔루션

- Goodus

- 오라클

- GoodusData

- 에스넷그룹

- newbie

- Oracle DB

- Migration

- 굿어스

- Vectra

- 오라클 기술노트

- 에스넷

- GoodusSmartSolution

- 굿어스스마트솔루션

- vmware

- Good People

- 코로나19

- Today

- Total

굿어스 블로그

[굿어스] 사이버 코로나에 필요한 정보보안 마스크 본문

코로나19바이러스로 너 나 할 것 없이 마스크를 쓰며 감염을 예방하고 있습니다. 사이버 세계에서도 정보보안을 위한 마스크가 있습니다. 이 기고를 통해 진화된 중요 대응-기술을 살펴보고 현 시점에서 사이버 보안에 필요한 가장 적합한 효율적인 정보보안 마스크를 제시하고자 합니다.

본 기고를 시작하기 전에 보안의 매우 기본적인 것부터 짚어보고 싶습니다. 매우 뻔한 얘기일 수 있습니다. 하지만 기술적인 접근보다 보안의 본질을 먼저 보자는 차원입니다.

문득 이런 생각 안 드십니까?

"수십종의 보안 솔루션을 도입, 운영하고도 왜 끊임없이 보안사고는 일어나는가?"

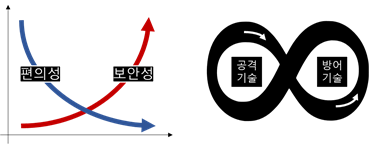

결론부터 말하자면 이는 편의성과 보안성은 반비례하고 (대다수의 경우) 공격기술이 방어기술보다 먼저 출현하기 때문일 것입니다.

망분리 환경에서도 단말기는 감염되며 폐쇄망인 공장 PC도 감염됩니다. 수십종의 보안 프로그램이 설치된 PC를 운영하고 관리하느라 관리자들은 여전히 힘들어하죠. 이는 원래 지켜야 할 프로세스와 보안 정책이 '편의성'이라는 예외 사항으로 느슨해지거나 풀리기 때문입니다. 더불어 거의 대부분 공격기술이 방어기술보다 먼저 나오기 때문에 공격자와 방어자의 싸움은 끝이 나지 않습니다.

해킹 기술은 상품화(해킹툴 유통, 마케팅)되고 사이버 범죄는 조직화, 기업화되고 있습니다. 고도화된 해킹 기술에 맞서, 시장에서는 보안 신기술들이 끊임없이 소개되고, 서로 비슷한 보안 솔루션들이 계속해서 출시되지만, 보안 솔루션 수요자를 비롯하여 공급자들 조차도 쏟아져 나오는 기술과 솔루션들을 제대로 이해하지 못하는 실정입니다.

따라서, 본 기고를 통해 방어자의 관점에서 관련 기술들과 발전 추이를 제시하여 방어자가 알아야 할 최소한의 기술과 최신 기술들의 이해를 돕고, 나아가 굿어스 MDR 서비스를 소개하고자 합니다.

사이버 위협 대응 기술의 진화

본 기고에서 주로 다룰 사이버 위협 대응 기술은 특정 어플리케이션(WEB, DB 등)보다는 내부의 호스트 자체를 대상으로 하는 일반적인 사이버 위협을 범위로 할 것입니다. 특정 어플리케이션 보안사이버 위협은 외부가 출발지인 공격과 내부가 출발지인 위협으로 나눌 수 있습니다. 보통 '공격'과 '감염'이라는 용어로 표현합니다.

대응 기술의 진화는 '기술'과 '패러다임의 변화', 두 가지 관점에서 보고자 합니다. 기술 관점은 출현한 기술의 특징과 출현 배경, 관련 솔루션 및 보안 대상을 살펴보고자 합니다. 그리고 패러다임의 변화 관점은 기술의 진화 방향과 성격, 지향점 등의 동향을 제시할 것 입니다.

1. 기술

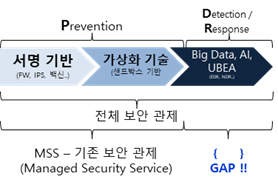

아래의 다이어그램을 기준으로 대표적인 대응 기술을 설명하고자 합니다.

이 다이어그램의 흐름을 보면, 대상도 달라지고 기술도 달라집니다. 아래와 같이 기술명과 관련 솔루션, 기술이 쓰여지는 대상을 간략하게 표로 정리한 후 상세하게 출현 배경과 동작 원리를 기술해보겠습니다.

|

기술명 |

네트워크 패킷 제어 Network Packet Filtering / Proxy |

내용 제어 Signatured based control |

인텔리전스 기반 로그 분석 Big Data Based Analysis |

가상화 기반 행위 분석 Virtual Machine based behavior analysis |

AI 기반 분석 AI (Machine learning) based Analysis |

|

관련 솔루션 |

Firewall |

IDS / IPS Anti virus |

SIEM |

Anti APT |

NDR, EDR, NG-AV |

|

대상 |

패킷 |

패킷 실행파일 |

각종 보안 로그 |

실행파일 문서파일 |

패킷, 단말 로그 실행파일 |

※ 기술명은 표준용어가 아닌, 대표성을 보여주기 위한 필자의 네이밍 처리 용어입니다.

30~40년부터 최근에 이르기까지 각 기술들은 그 전 기술들의 한계에 따른 새로운 공격 기술의 출현으로 개발 및 보강되어 왔습니다. 먼저 관련 솔루션들 중 약어로 표기되어 있는 용어들을 다음과 같이 풀어 설명합니다.

※ 용어풀이

⊙ IDS : Intrustion Detection System : 침입탐지시스템

⊙ IPS : Intrustion Prevention System : 침입방지시스템

⊙ SIEM : Security Information Event Management, 보안로그를 지능적으로 중앙 분석하여 위협 감지

⊙ APT : Advanced Persistent Threat, 지능형 지속 공격

⊙ NDR : Network Detection & Response, 네트워크 기반 위협 탐지 및 대응

⊙ EDR : Endpoint Detection & Response, 단말기 기반 위협 탐지 및 대응

⊙ NG-AV : Next generation Anti Virus, 차세대 백신

이제는 각 기술의 탄생 배경과 이슈(문제점) 위주로 설명해보겠습니다.

(1) Network Packet Filtering / Proxy

초창기에는 라우터에서 inbound, outbound packet들을 제어하는 룰을 설정하고 제어하면서 서버 형태, 전용장비 형태로 발전했습니다. 패킷 내에 헤더 부분 중 주로 IP address / Port 번호 위주로 룰을 설정하였다가 Firewall을 기준으로 세션을 새로 맺어 사용하는 Proxy 기술도 쓰면서 패킷의 Payload 부분도 제어하는 기술로 발전했습니다. 하지만 Proxy 기술은 Web 전용 장비로 발전하거나 Firewall이 발전한 UTM(통합위협관리, 복합기능을 제공하는 Firewall)에서 Virus를 네트워크에서 탐지하는 기능에 활용됩니다. Network Packet Filtering 기술은 네트워크에서 기본적이고 IP/Port 단위의 외부 침입자 방어나 내부에서 선별적인 네트워크 접속 제어를 위해서 사용되어 열려진 Port로 취약점 등을 이용한 해킹 공격에는 취약합니다.

(2) Signatured based control

Firewall에서 열려진 Port로 해킹 공격을 탐지하기 위해 IDS, 탐지 및 실시간 차단을 위해 IPS가 개발됩니다. 이들 솔루션은 수개에서 수백개 되는 공격 스트링인 Signature 기반으로 packet 내에서 공격 스트링을 찾아 탐지하고 차단하는 솔루션입니다. 단말기에서는 Anti Virus (호스트 백신) 솔루션은 같은 방식으로 공격 스트링 기준으로 파일을 실행하거나 문서를 열 때 메모리에서 해당 스트링을 찾아 탐지하는 솔루션입니다. 이들 솔루션은 특정 스트링을 기준으로 탐지하기 때문에 탐지 정확도가 매우 높으며 나중에 나올 다른 보안 솔루션 보다는 리소스를 크게 쓰지 않습니다. 하지만 시간이 지남에 따라 공격 스트링을 찾아내는 데 비용과 시간이 매우 많이 소요되는 문제와 생겨나는 신규 공격 스트링 속도와, 변종 공격을 잡아내지 못하는 치명적인 단점이 존재하게 됩니다. 즉, 신규 공격은 탐지하지 못하는 태생적인 한계를 가지고 있습니다. 하지만 Sinatured based control은 유사 공격을 탐지할 수 있는 기술(휴레스틱 기반, 행위 기반)들을 도입하면서 발전하게 됩니다. 행위 기반 탐지는 정상적인 행위들에서 공격을 탐지하는 방식인데, 예를 들어 파일이 실행되고 레지스트리에 다음 부팅 때 자동 실행되도록 어떤 스트링이 등록되고 해당 프로세스가 네트워크에 접속을 하는 등의 일련의 행위가 발생할 때 악성코드의 전형적인 행위로 인지하여 공격의 행위로 판정하는 식의 방법입니다. 이 행위 기반 방식은 운영중인 호스트에서 탐지하는데 시간, 리소스 한계와 유사 동작을 하는 정상 프로세스가 많아 오탐을 하는 등의 문제로 개선이 필요했습니다. 이는 나중에 나올 여러 기술들의 출현 모티브를 주게 됩니다.

(3) Big Data Based Analysis

여러 솔루션들과 시스템들을(Firewall, Anti Virus, IDS/IPS, Anti DDoS, AD, Mail, Web/DB server 등) 운영하면서 관리자들은 중앙에서 종합적으로 어떤 행위들이 단기간 또는 장기간에 걸쳐 일어나면 위협이라고 인식해야만 하는 필요성이 생겼습니다. 예를 들면 AD서버에 로그인 시도를 초당 10번 이상하고 외부로 메일을 초당 수차례 보내는 등 의심스러운 행위를 여러 상황을 조합하여 탐지룰을 만들어 탐지하는 방식입니다. 여기서 SIEM은 방대한 로그를 수집, 저장, 분석하는 것에 힘들어했으나 Big Data 기술을 접목하여 성능의 어려움을 해결하는 듯 했으나 탐지룰(상관분석룰)을 생성하고 관리하는 것은 어려움이 많습니다. 어떤 룰을 생성해야 하는지는 많은 고민과 전문적인 연구가 필요합니다. 특히 악성코드 탐지를 위한 룰 정의는 일반 고객 관리자들이 생성하기 어렵습니다. 더욱이 임계값(상기 예를 들었던 초당 10번과 같은 회수 같은 것)을 튜닝(오탐이 없게끔 조절하는 행위)의 공수가 높습니다. 이를 해결하기 위해 머신러닝(평소 상황, 특성을 학습하는 행위) 개념이 들어가지만 전문가 부족, 학습에 영향을 주는 변수값 설정/정의, 나온 결과 값들의 보정 작업에 드는 공수 또한 만만치 않아 실제 성과가 크지 않았습니다.

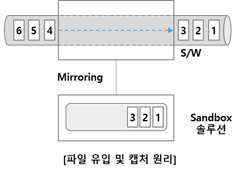

(4) Virtual Machine based behavior analysis

이른바 SANDBOX 기술로도 불리우는 VM기반 악성행위 탐지 기술은 악성코드 분석가들이 수없이 PC를 RESET하면서 악성행위를 가려내기 위한 분석 작업 대신 가상머신에서 분석한 방식을 솔루션화 한 것 같습니다. 가상 PC에서 악성파일로 의심되는 것을 실행하거나 열어보는 행위를 하면서 파일, 레지스트리, 네트워크 등에서 일어나는 행위들을 분석하여 악성행위와 유사하면 탐지하는 방식입니다. 운영PC 내에서 이런 분석을 하기가 어려우므로 매우 획기적인 방식이고 네트워크에서 파일을 내려 받기 전 이런 검사를 하기 때문에 APT 탐지를 위한 대표기술로 각광을 받았습니다.

하지만 네트워크 상에서 패킷을 조립한 후 검사하는 동작방식으로 설치된 조직 입장에서는 맨 처음에는 검사하지 않은 파일이 한번은 유입되어 해당 파일이 실제 악성파일이면 내부 감염이 불가피하며 회피 기술들이 만들어지면서 기술의 한계를 보여주고 있습니다. 호스트에 별도의 보안연동 Agent 를 설치하여 최초 내부 감염은 어떻게든 피할 수 있다고는 하나 미탐의 문제는 자유롭지 않습니다.

(5) AI (Machine learning) based Analysis

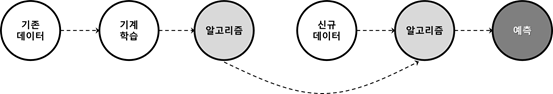

앞서 설명한 여러 기술들은 없어지지 않고 현재도 사용되는 기술로써 고유한 영역에서 보안대응의 책임을 수행하고 있습니다. AI는 이전 개발된 기술들과 접목되어 해당 솔루션들의 고도화나 탐지 정확성을 높여주는 데 사용됩니다. 그러면 AI 기술은 어떤 특징을 가지고 있을까요? 복잡한 알고리즘이나 학술적인 용어 제시를 줄이고 AI기술의 특징만으로 이해하기 쉽도록 보안기술의 접목, 활용 부분을 설명하겠습니다.

AI 기술은 머신러닝(기계학습)이라는 행위를 통해 어떤 알고리즘을 만들어 내고 그 알고리즘으로 뭔가를 예측을 합니다. 예를 들면, 과거 데이터를 기반으로 기상 데이터를 학습하고 몇 시간 후의 기상을 예측을 하는 식입니다. 이런 머신러닝의 특성을 다음과 같이 도식화할 수 있습니다.

이 알고리즘의 종류는 기존 데이터를 어떻게 구성하고 기계학습을 어떻게 시키느냐에 따라 크게 두 가지 특성이 있습니다.

⊙ 비지도학습 특성 : 기존 데이터와 신규 데이터의 편차 감지. 단순 예로, 평소에 10MB 넘게 보내지 않았는데 어느 날 100MB 파일을 보냈다면 이상하다고 탐지(예측)

▶ 솔루션 접목 사례 : 내부정보유출/이상징후 탐지, FDS(사기거래탐지), 상관분석룰 임계값 설정 고도화, NDR 등

▶ 문제점 : 장기간에 걸친 공격에 취약, 많은 노이즈(과하게 탐지), 공격인지 진위 분석을 위한 공수 및 전문지식

⊙ 지도학습 특성 : '기존 데이터'가 일정한 목적성을 위해 분류된 데이터로써 학습 결과로 얻어진 알고리즘은 그 분류된 '기존 데이터'와 유사도를 예측. 예를 들면 악성코드파일을 10만개 학습해서 얻어진 알고리즘으로 새로 다운로드 받은 파일이 악성코드인지 아닌지 구별/탐지(예측)

▶ 솔루션 접목 사례 : 차세대백신, 악성URL탐지, 악성프로토콜탐지, NDR, EDR 등

▶ 문제점 : 과하게 탐지, 탐지 사유 설명이 어려움, 정상/공격 행위인지 확인 작업 필요

AI 기술을 이용한 보안대응기술의 발전 부분은 기존 솔루션의 한계를 보완하고 Unknown 공격을 잡아내며 취약점을 패치하기 전까지 (Zero-day) 시간을 벌어주는 역할을 해냅니다. 하지만 대부분이 오해하는 부분인데, AI기술은 전 과정(탐지, 분석, 대응)을 자동으로 처리하지 않습니다. AI기술을 이용하더라도 반드시 사후 분석 및 확인 작업이 필요합니다. 영화에서처럼 AI가 자동으로 뭔가를 끝까지 해주지는 않습니다. 현재 AI기술은 기존 보안기술 / 솔루션들에서 잡아내지 못하는 공격을 잡아내는 최초 발견자 역할을 하며, 발견한 공격이 진짜 공격인지는 사람이 판별해야 하는 것입니다. 이는 향후 분석 및 대응 자동화 기술과 방법론 개발과 활성화를 촉발시킬 것이며 이미 글로벌하게는 관련 솔루션들이 출시되기 시작했습니다. (RPA, SOAR등)

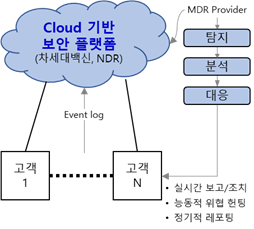

AI는 네트워크 상에서 분석하는 NDR과 NG-AV / EDR등과 같은 솔루션 등에서 사용되며 이 솔루션들의 상세 분석을 위해 MDR(Managed Detection Response) 서비스 등도 생겨나게 됐습니다. MDR서비스는 뒤에 상세히 설명하고자 합니다.

※ 용어풀이

⊙ RPA : Robotic Process Automation, 일정한 규칙과 시나리오로 반복 작업을 자동화

⊙ SOAR : Security Orchestration Automation and Response, 여러 보안 솔루션의 위협 또는 수집된 매체(file, URL, IP 등)등을 중앙 수집하여 보안솔루션 간 연동을 통해 사람이 해야하는 대응 작업(차단, 격리, 검사, 판단 등)을 자동 수행하는 일종의 보안 통합 연동/대응 시스템

2. 패러다임의 변화

보안 대응의 가장 큰 패러다임 변화는 다음의 2가지라고 생각합니다.

(1) 차단 -> 탐지 / 분석

초창기 보안은 Firewall, IDS/IPS 등과 같은 Network 기반 차단 위주였습니다. 하지만 곧 차단 장비를 우회하거나 통과하는 공격에 대한 탐지 이슈가 대두되었고, 탐지는 더 이상 글자 그대로 탐지가 아니라 차단했지만 추가로 공격을 발견해야하고 그 원인이 무엇이며 어떤 활동인지 면밀히 분석하여 효과적인 대응 및 향후 예방까지 해야한다는 페러다임이 생기기 시작되었습니다. 그 대상은 Network 분야에서는 NDR, Endpoint 분야에서는 EDR솔루션으로 제시되었습니다.

특히 EDR은 기존의 호스트 백신 솔루션이 진화해야 할 모델이 되었고 MDR의 대표 활용 솔루션으로 자리잡게 되었습니다.

신규 EDR벤더들은 기존의 백신을 대처하기 위해서 차세대 백신 기능을 포함한 EDR 솔루션을 출시합니다. 즉 차세대 백신 기능은 기존 Signature 기반 탐지/차단 기능에 부가 기술을 더하여 기존 호스트 백신이 탐지하지 못하던 공격을 잡아내고 EDR기능(추가 탐지, 분석)을 추가하여 제품을 생산하고 있습니다.

⊙ 차세대 백신 : 기존 호스트 백신 기능(알려진 공격 위주 차단) + 새롭게 더한 기능 (AI 기반 파일 정적 분석 + 행위기반 탐지 + 랜섬웨어 방지 + 파일리스 공격 탐지)

⊙ EDR : 차세대 백신에서 탐지/차단할 수 있는 공격 + 차세대 백신을 통과한 좀 더 가능성 낮은 공격들을 상세 분석 기능 (분석 영역 = 프로세스, 파일, 네트워크, 레지스트리와 관련된 행위)

차세대 백신과 EDR의 가장 큰 차이점은 '자동' 차단할 수 있는가와 상세 분석을 할 수 있는가 입니다. EDR은 상세 분석을 하고 차단할 대상을 수동으로 등록하여 차단합니다. 그 이유는 공격 가능성이 낮은 대상에서도 분석(사냥-Hunting이라고도 함)하기 때문입니다.

(2) AI 기술 이용

AI 기술은 악성코드를 사람이 수동으로 분석하는 데 소요되는 공수를 상당히 줄여주고 있고 신규 공격을 찾아내는 데 매우 효과적인 결과를 제공합니다. 이 기술은 다음과 같은 다양한 보안 분석에서 기존의 방식을 개선시켰습니다. (사례 중심)

⊙ 악성파일을 가려내는 정적분석(파일을 실행하거나 열지 않고 분석하는)

⊙ 평상시 행위를 특성화시켜 비정상행위를 탐지

⊙ 각종 보안 시나리오에 임계값 대신 사용 (예-초당 10번 -> 평상시와 다른)

⊙ 평소 접속하지 않거나 사용하지 않았던 Port 사용 (기존에는 로그를 사람이 분석하여 탐지룰을 생성해야만 했음)

⊙ 악성행위에서 빈번히 사용되는 행위를 Signature 또는 평판정보 없이 찾아낼 때

이런 이점으로 AI 기술은 많은 보안 솔루션들에서 광범위하게 사용되고 있습니다. 하지만 사람의 추가 분석 또는 간단한 확인 작업일지라도 별도의 분석 공수가 필요한 것은 사실입니다. 특히 EDR, NDR과 같은 비교적 신규 출시 솔루션들은 AI 기술과 행위기반 분석 기술이 많이 포함되어 있어 추가 분석 공수가 필수적으로 필요합니다. 탐지 결과가 틀릴 수도 있기 때문입니다. (특히 비지도학습 기반 탐지 결과) 예를 들어 조직내에서 평소에 접속하지 않고 사용하지도 않던 서비스를 사용해서 탐지한 결과가 비정상적이기는 하나 모두 악성일 수 없기 때문에 추가 분석 또는 확인 작업이 필요한 것입니다.

향후 AI 기술은 좀 더 정확도를 높이고 설명이 가능해지며 사람이 손길이 줄어드는 추세로 발전할 것입니다. (Explained Machine Learning, Automation) 그 과정에서 사람의 수동 작업은 필수불가결하고 그 행위들은 AI 발전에 많은 영향을 줄것입니다.

MDR(서비스) 필요성

앞에서 보안 기술의 진화, 그 과정에서 사람의 추가 분석이 필요하다고 언급했습니다. 신 기술로 탐지한 보안공격은 경험적 또는 방식의 특성에 따라 비교적 높은 정확도로 잡힌 결과는 사전 차단하고 그 외의 낮은 가능성에 있는 결과들은 사람의 추가 분석(Hunting)이 필요합니다. 그래서 나온 개념이 MDR입니다.

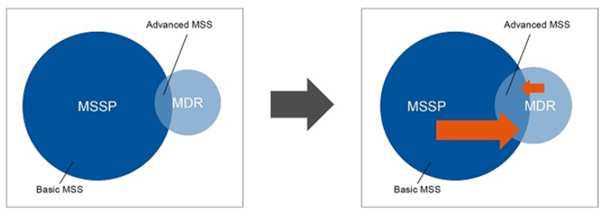

MDR(Managed Detection and Response)은 고객의 네트워크 및 호스트 계층에서 탐지된 위협들을 Hunting하고 대응하는 서비스 또는 아웃소싱된 행위를 말합니다. MDR 서비스는 기존 보안관제 서비스와 유사하지만 다른 점이 있습니다. 이미 앞에서도 언급했지만 위협 대응 기술의 진화 측면에서 보자면 기존 기술, 솔루션은 기존 보안관제 업체에서 합니다. 하지만 최신 대응기술과 솔루션을 수행하는 업체는 보기 드뭅니다.

기존 보안관제서비스는(MSS) 주로 네트워크 기반 위협들을 분석해왔고 비교적 정확도 높은 탐지 결과는 분석보다 대응(알람, 경고, 룰 반영, 레포팅)위주로 서비스를 해왔습니다. 하지만 신규 대응 기술(AI, UBEA-사용자행위분석)은 정확도가 예전 기술보다 높지 않고 Endpoint 계층의 상세 분석을 해야하는 등 분석 범위 및 공수가 MSS보다 더 필요합니다. 신규 기술/솔루션들은 출시되는 데 해당 관리 서비스는 비어 있는 셈입니다. 그 영역을 MDR이 메꿔주게 됐습니다. 이미 해외에서는 30여개의 MDR 전문 업체가 생겼고 그들은 기존 MSS와 차별점을 내세워 Hunting 및 대응 서비스를 제공하고 있습니다. 향후에 MSS와 MDR은 서비스, 사업 관점에서 만날 것입니다. 즉, 업체들은 MSS와 MDR을 같이 제공하게 될 것으로 예상합니다.

from 가트너 시큐리티&리스크 매니지먼트 서밋 2018에서 'How to Become an MDR Provider'강연

MDR 서비스에서 활용되는 대표적인 솔루션은 NDR과 EDR이 있는데 각 솔루션의 특징은 다음과 같습니다.

|

|

NDR |

차세대백신 (NGAV) / EDR |

비고 |

|

보안서비스 |

사후탐지 |

사전차단 / 사후탐지 및 분석 |

차세대백신 솔루션 중 상세분석 가능 솔루션 있음 |

|

탐지기술 |

AI, 룰셋 기반(행위 기반) |

Signature, 평판정보, AI, 행위기반, 파일리스 탐지, 안티 랜섬웨어 기술 |

|

|

분석 대상 |

Network Packet (헤더, 페이로드) |

파일, 프로세스, 레지스트리, 네트워크 접속 정보 |

NDR은 네트워크 접속 시도, 추이 등의 분석이 가능 |

|

장점 |

No Agent, 설치 용이, 비교적 적은 탐지 결과 수 |

근원분석 (악성코드 출처, 상세 행위 분석) |

|

|

단점 |

추후 상세 분석의 한계 (단말 행위, 암호화 Traffic 등) |

Agent 설치 필요, OS에 따라 미지원 |

|

NDR과 EDR은 상호보완적으로 운영될 수 있습니다. NDR에서 분석할 결과들을 trigger (촉발, 도출)하여 1차 분석 후 EDR에서 상세분석하게 됩니다. NDR은 IP를 가진 모든 단말기의 행위를 분석할 수 있습니다. 반면 EDR 없이는 단말기 내에 상세 행위는 분석하지 못하여 근원분석 및 공격행위의 상세 활동 분석에 일부 제한적일 수 있습니다. EDR은 NDR과는 달리 Scanning, Brutefoce 등 비세션 네트워크 행위를 탐지하지 못하며 네트워크 행위들간의 연관성들은 지능적으로 상관분석하지 못합니다. NDR과 EDR은 필수로 병행 운영하지 않아도 되지만 병행 운영시에는 매우 유용합니다.

굿어스 MDR(서비스) 소개

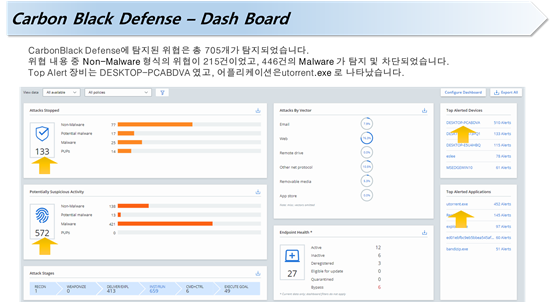

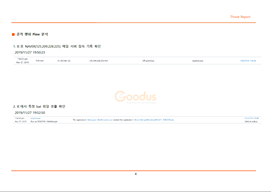

굿어스 보안사업 파트는 2017년부터 NDR솔루션 Vectra 총판사업을 진행하였고 올해 차세대백신 / EDR 솔루션인 VMWARE Carbonblack 리셀링사업과 더불어 MDR 서비스를 런칭하게 되었습니다. 기존 NDR과 신규 EDR솔루션을 활용하여 MDR 서비스를 제공하게 되었습니다.

굿어스 MDR서비스는 클라우드 기반 서비스이며 Carbonblack 차세대백신 솔루션과 Vectra 솔루션을 활용합니다.

|

⊙ Carbonblack 의 차세대 백신은 사전 자동 차단뿐만 아니라 EDR의 기능인 상세분석 기능이 함께 제공합니다.

⊙ 고객 단말기에 보안 Agent가 설치되고 관리서버는 클라우드에서 운영되어 별도의 서버 운영 비용, 부담이 없습니다.

⊙ NDR은 Agent가 없으며 고객사마다 별도의 센서 장비가 네트워크에 설치됩니다. |

본 서비스의 특징은 기존 호스트 백신을 대체할 수 있는 차세대백신에서 상세 분석도 같이 할 수 있다는 점이며 옵션 서비스인 NDR 솔루션과 함께 사용하여 다양한 고객 환경과 효율적인 보안 서비스를 제공 받을 수 있다는 점입니다.

서비스는 다음과 같이 3가지를 기본으로 제공됩니다.

[서비스 종류 및 내용]

|

|

알람 서비스 |

위협 분석 및 대응 보고서 |

위협 분석 및 대응 보고서 |

|

목적 |

잠재적인 위협에서 실제 위협을 선별 |

알람 서비스 후 상세 보고 |

주기적인 위협 현황 및 서비스 통계 |

|

서비스 형태 |

메일, 전화, 문자 등 (위협 내용, 조치 가이드) |

상세 보고서 (분석 상세, 근원지, 예방책 등) |

통계 보고서 (자동차단내역 , 알람서비스 등) |

|

주기 |

수시 |

수시 |

매달 |

|

활용 솔루션 |

Carbonblack Defense (Vectra Detect는 옵션) |

||

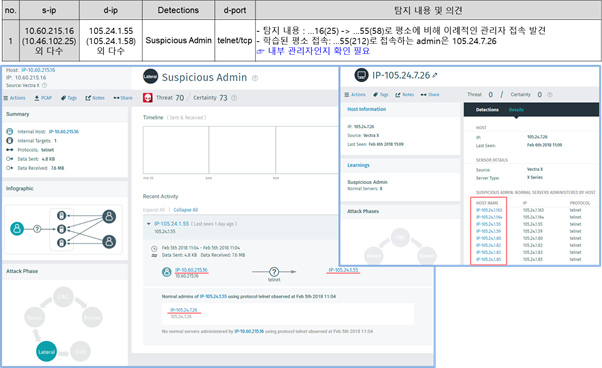

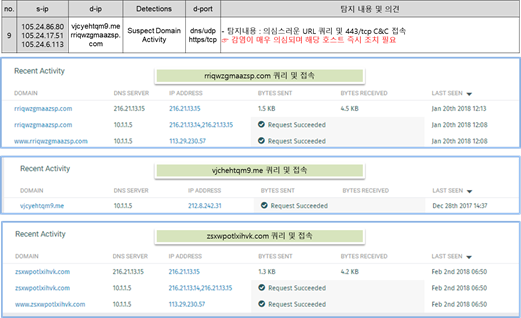

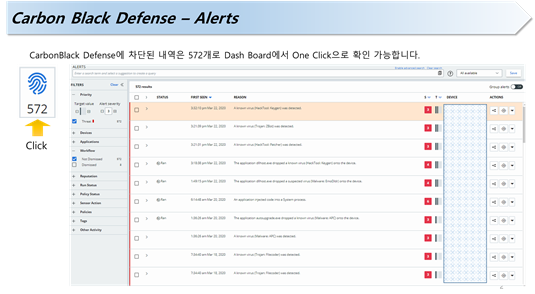

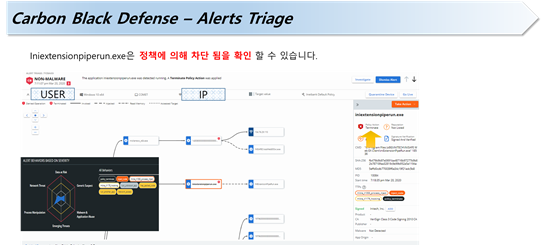

다음은 보고서 사례입니다.

|

|

|

|

|

|

|

|

최초 감염 출처, 단말기에서 상세 악성행위 분석 결과 및 조치가이드까지 상세 분석보고서를 제공합니다.

마무리

현재 기존 백신은 차세대백신으로 대체되거나 EDR이 추가되는 양상을 보이고 있습니다. 차단의 개념에서 탐지, 분석, 예방으로 패러다임이 변하고 추가되고 있습니다. 하지만 중요한 것이 있습니다. 기본에 충실할 것과 거기에는 사람이 필요하고 시간이 필요하다는 것입니다. 대응기술이 진보하고 발전하고 융합하여 신종 공격과 지능 공격을 탐지하고 방어할 수 있다고 해도 결국에는 사람의 개입이 있어야만 합니다.

굿어스 MDR 서비스는 조직과 비용이 한정된 현 보안 관리 이슈를 풀어갈 수 있는 좋은 대안이 될 것입니다.

좋은 기술과 높은 사람의 가치를 전달하여 보안이 필요한 중소, 중견 기업의 보안에 이바지하겠습니다.

감사합니다.

이 글은 굿어스 구자진, 보안 솔루션 스페셜리스트가 작성한 칼럼입니다.

* 보안 관련 및 MDR 솔루션에 관심있으신 분들은 jajin.koo@goodus.com 으로 문의주시기 바랍니다.

'Good Tech' 카테고리의 다른 글

| [굿어스] '컨테이너화'(Containerization)는 또 뭐야? (0) | 2020.05.13 |

|---|---|

| [보안행사] PIS FAIR2019 참가안내 (0) | 2019.06.10 |

| [에스넷그룹] 자사솔루션 'GICS'를 소개합니다! (0) | 2019.06.04 |

| [보안] East-West Traffic Monitoring (0) | 2019.05.16 |

| [굿어스데이터] DB Tech Note[70회] Oracle 12c New Feature focused SQL (0) | 2018.12.14 |